Фишинг в его современном виде существует уже примерно четверть века. Правда, внимание общественности он привлёк не сразу — впервые термин «фишинг» (phishing) был употреблён публично 16 марта 1997 года Эдом Стенселом в его статье для издания Florida Times Union. К тому моменту технологии «выуживания» совершенствовались несколько лет. Занятно, что журналист намеренно исказил слово fishing (рыбная ловля), заменив F на PH в соответствии с традициями Haxor — забавного айтишного языка середины 90-х.

Пример использования Haxor

Фраза на английском языке: Fishing can be fun if you have the right bait. Фраза на Haxor: Phi5HiNg c@n 83 fun iF y0U H@V3 tHe RIgH7 8aI7

Также считается, что термин phishing — это синтетическое производное от слов phreaking и, собственно, fishing — рыбная ловля.

Фишинг — вид интернет-мошенничества, цель котороговыудить у жертвы конфиденциальные данные: пароли, CVC-коды и другие.

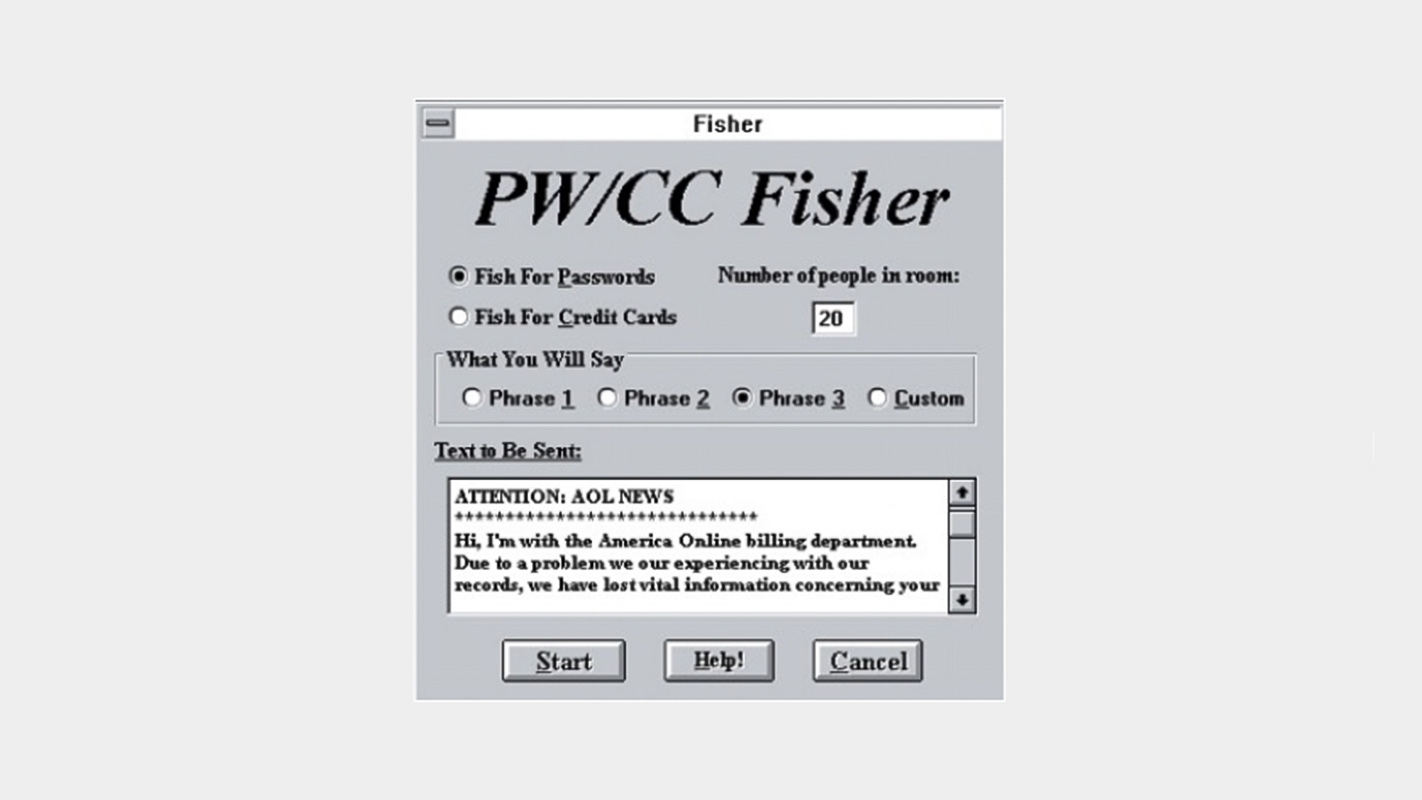

В конце 90-х годов, когда деревья были большими, а интернет дорогим и медленным, у фишинга было особое предназначение. Его использовали в основном для того, чтобы заполучить логин и пароль от учётной записи интернет-провайдера и сидеть в сети за чужой счёт. Родившимся в 2000-х сложно в это поверить, но ещё совсем недавно доступ в интернет продавался поминутно, и каждая минута была на вес золота.

Первыми под удар фишинговых атак попали абоненты крупнейшего провайдера США — AOL. Хакер Da Chronic разработал универсальный тулкит (набор инструментов) AOHell, позволявший совершать массу интересных действий в чатах абонентов AOL. Одной из программ, входившей в набор, была Fisher, с помощью которой любой пользователь мог выдать себя за администратора провайдера. Тем самым «взломщик» получал возможность создавать чат-комнаты и отправлять пользователям запросы, в которых требовал ввести пароль или данные банковской карты.

Чуть позже в тех же самых чатах AOL появилась и классическая схема фишинговых сайтов, которая прекрасно работает до сих пор. Злоумышленники создавали ресурсы, выглядящие точь-в-точь как страница авторизации AOL, и отправляли потенциальным жертвам ссылки на эти порталы. Те, не подозревая подвоха, вводили свои логины и пароли.

Этот способ получения паролей действует и по сей день. Только вот за последние 20 лет интернет стал быстрым, дешёвым и безлимитным, а злоумышленники переключились на кражу данных других сервисов. Сейчас в зоне их интереса — логины и пароли от соцсетей, игровых и стриминговых платформ, а также данные банковских карт — всё, на чём можно нажиться.

Фишинговые атаки могут быть либо ориентированными на неограниченный круг лиц, либо персонифицированными — нацеленными на конкретного человека. Последние куда более опасны, ведь в данном случае злоумышленники располагают некой информацией о жертве, а значит, могут выработать стратегию и бить по «слабым местам».

Согласно статистике, в наши дни более 90% угонов аккаунтов в соцсетях осуществляется именно при помощи фишинга. Ежедневно в сети появляется 5-6 новых фишинговых сайтов, имитирующих страницу авторизации самой популярной российской соцсети. Ну а в случае с Facebook эта цифра доходит до нескольких десятков в сутки.

Техники и жизнь

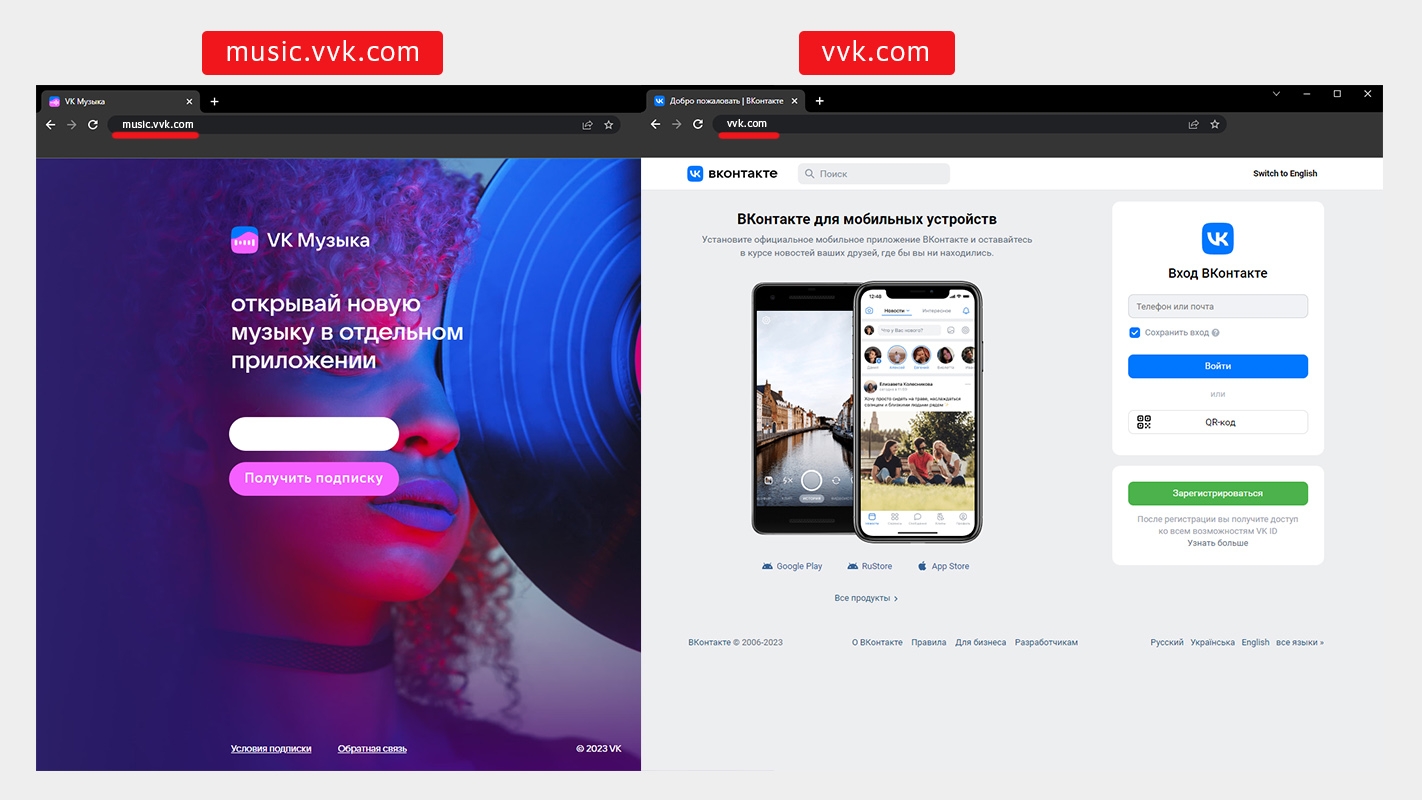

Техники, которыми пользуются для угона аккаунтов, практически не менялись со временем. Здесь, как и 20 лет назад, царят примитивные сайты из одной или двух страниц, которые либо сразу же предлагают ввести логин и пароль, либо сперва завлекают жертву выгодным предложением, например, подпиской на бесплатную музыку, а потом уже предлагают авторизоваться.

Причина такой консервативности проста: зачем усложнять механизм, который и так отлично работает. Дело в том, что фишинговые сайты, предназначенные для кражи паролей, живут достаточно долго — до нескольких недель, а затраты на их создание и поддержку минимальны. Это обусловлено тем, что между вводом жертвой логина и пароля на фейковом сайте и непосредственно кражей аккаунта проходит некоторое время, а значит, сам факт кражи пароля остаётся незамеченным. В большинстве случаев люди, у которых угнали аккаунты, понятия не имеют, в какой именно момент их пароль был скомпрометирован.

Пример двухстраничного фишингового сайта для кражи паролей от учётных записей популярной соцсети

А вот другое направление фишинга, цель которого выводить деньги с банковских счетов, развивается куда динамичнее. Причина тому — заметность: кражу денег после ввода данных карты сложно упустить. Несмотря на то, что данный вид фишинга также зародился ещё в 90-е годы, сейчас он переживает настоящий бум. Особенно этому поспособствовала пандемия, значительно подстегнувшая популярность электронной торговли и бесконтактных платежей. С начала 2020 года в сети появилось несколько десятков тысяч фишинговых сайтов, предназначенных для хищения денег у клиентов российских банков.

После списания средств жертва, как правило, быстро понимает, какой именно сайт задействован в криминальной схеме. Очевидность кражи ставит перед злоумышленниками важную задачу — удалить доказательства и защитить свой сайт от выявления.

И тут в ход идут самые разные технические решения. Выбирают их в зависимости от типа атаки. Допустим, конкретной жертвы нет, и потенциальных привлекают через массовые рассылки или контекстную рекламу. В таком случае от фишингового сайта требуется, чтобы он был доступен для целевой аудитории, но невидим для систем обнаружения или хостинг-провайдеров. Для этого используются сложные алгоритмы, позволяющие отслеживать, перешёл ли человек на сайт по отправленной ему ссылке или просто скопировал адрес в браузер.

Кроме того, мошеннические ресурсы способны собирать сведения об операционной системе, версии браузера и разрешении экрана. Если ссылку открыл человек, который не соответствует заданным злоумышленниками критериям, то вместо фишингового сайта он будет переадресован на настоящий. Есть и другой вариант — демонстрация «страницы прикрытия», абсолютно невинной по содержанию. Современный фишинговый сайт достаточно «умён», чтобы решить — показать «клиенту» вредоносное содержимое или нет.

Совсем другое дело, если атака персонифицирована, так называемый spear phishing. В данном случае фишинговому сайту не требуется проверять, соответствует ли жертва заданным критериям, ведь он уже создан под конкретного человека, а вся подготовительная работа благополучно осуществлена злоумышленником. Но скрывать от чужих глаз такой сайт всё равно необходимо, поэтому тут применяется другой подход — уникальная ссылка, высылаемая жертве.

Разберём на примере

Злоумышленник создаёт сайт dostavim-gruz-momentalno.com, оформляет его как настоящий сайт транспортной компании и на всякий случай настраивает переадресацию на «оригинал». После этого мошенник договаривается с жертвой об отправке груза и присылает ссылку на отслеживание и оплату, которая может выглядеть, например, вот так: dostavim-gruz-momentalno.com/user_id&127256. По данному адресу и будет находиться фишинговая страница, причём это будет не какой-то стандартный шаблон. Вся информация будет соответствовать договорённостям между продавцом и получателем и отражать реалии конкретной сделки. Как только жертва «клюнет» и оплатит доставку, фишинговая страница перестанет открываться, унося с собой в небытие все доказательства её существования.

На первых порах индивидуальные фишинговые страницы формировались вручную, но популярность схемы росла. Со временем процесс создания и обслуживания таких ресурсов всё более автоматизировался.

Современный фишинговый сайт способен:

- определять, с какого сайта пришёл посетитель;

- отслеживать телеметрию его устройства (разрешение экрана, тип операционной системы, версию браузера и т.д.);

- определять, что пользователь зашёл на сайт, и уведомлять оператора о его действиях;

- фиксировать факт оплаты.

И это далеко не все возможности фишингового тулкита. Да-да, в наши дни фишинговые сайты генерируются при помощи сложного программного пакета. В него входит множество инструментов: от возможности управлять мошенническим сайтом через Telegram-бота до автоматической системы вывода похищенных денег.

Появление таких инструментов послужило серьёзным толчком к распространению фишинговых атак. Теперь любой желающий, вне зависимости от уровня его познаний в IT, может буквально в два клика реализовывать технически сложные атаки. Не требуется даже платить за аренду инструментов — комиссия автоматически спишется из украденной суммы. В итоге в криминальную отрасль хлынул огромный поток любителей лёгких денег, а фишинг стал массовым, как никогда прежде.

Возникает вопрос: если кругом фишинг, то как же тогда добропорядочному интернет-пользователю избежать сетей злоумышленников?

Ответ на этот вопрос прост. Несмотря на эволюцию фишинговых атак, методы защиты от них ничуть не изменились.

Прежде всего это внимательность и благоразумие:

- тщательно проверьте адрес сайта;

- не совершайте никаких действий, если вы не уверены в их безопасности;

- обратитесь в компанию, которой должен принадлежать сайт, и уточните, на самом ли деле существует подобная страница;

- технически подкованные пользователи могут также проверить дату регистрации домена и используемый SSL-сертификат.

Помните!

Самая главная защита от фишинга кроется у вас в голове, и именно от ваших действий в первую очередь зависит ваша информационная и финансовая безопасность.

Бесплатный онлайн-курс

Вам понравилась статья?

В избранное

Вам может быть интересно

Я хотела взять кредит, но мошенники меня опередили

Этим летом я наконец-то созрела до покупки собственной квартиры. Это очень серьёзный шаг для меня, и я старалась всё тщательно распланировать. Даже подписалась на уведомления по кредитной истории, чтобы подать заявку на ипотеку в момент максимального значения рейтинга и получить самые выгодные условия. Знаю, что кредитный рейтинг может повлиять на ставку и размер ипотечного кредита.

Бесплатный сыр. Как не погореть на счастливой случайности

Валяющийся на асфальте кошелёк, чужая банковская карточка, забытая в метро — многим везло на такие находки. Особо удачливые могут даже рассказать о том, как обнаружили пакет с деньгами. В этом материале мы разберёмся, что делать с таким «подарком судьбы» и расскажем, какими могут быть последствия, если распорядиться им по собственному усмотрению.

10 правил безопасного онлайн-шопинга

Покупать онлайн удобно и выгодно: никуда не надо ехать, можно сравнить цены разных поставщиков, почитать отзывы других покупателей. Совсем скоро наступает сезон распродаж, так что можно будет купить с дисконтом не только высокотехнологичные товары, но и обувь, одежду, товары для дома и многое другое. В таких условиях легко потерять и голову, и деньги, в том числе отложенные на чёрный день. СберСтрахование жизни и СберСова подготовили памятку, которая поможет остаться в безопасности.

У вас сайт отклеился. Как отличить фальшивый банк

На заре эпохи интернет-махинаций преступники особенно не заморачивались: просто копировали сайты известных банков. И это работало — неискушённые «юзеры» вполне могли не заметить отличий. Постепенно уровень интернет-грамотности вырос, и теперь мошенникам приходится действовать хитрее. Они создают с нуля сайты несуществующих финансовых организаций, которые выглядят вполне солидно, и предлагают доверчивым посетителям полный набор финансовых услуг. В этом материале мы объясним, почему люди «ведутся» на такие уловки, и как распознать подделку.

Другие статьи этого раздела

Россия, Москва, 117997, ул. Вавилова, 19

© 1997—2024 ПАО Сбербанк

Генеральная лицензия на осуществление банковских операций от 11 августа 2015 года. Регистрационный номер — 1481.

www.sberbank.ru

АВ

АВ